Latający robot z piórami gołębia zdradza ptasie tajemnice

18 stycznia 2020, 11:05Robot z piórami gołębia to najnowsze dzieło naukowców z Uniwersytetu Stanforda. Korzysta ono z dodatkowego elementu, ułatwiającego ptakom latanie – możliwości manipulowania rozstawem piór i kształtem skrzydeł.

Microsoft obiecuje, że wycofa cały węgiel, jaki wyemitował do atmosfery

17 stycznia 2020, 17:08Microsoft oznajmił, że ma zamiar nie tylko zredukować zredukować emisję węgla związaną ze swoją działalnością, ale usunie z atmosfery węgiel, który wyemitował w całej swojej historii. Koncern wyznaczył sobie dwa ambitne terminy.

Zadebiutowała przeglądarka Microsoftu z silnikiem od Google'a

16 stycznia 2020, 13:53Microsoft udostępnił właśnie gotową najnowszą wersję swojej przeglądarki Edge. Co interesujące, wzmacnia ona pozycję Google'a i wizję internetu propagowaną przez wyszukiwarkowego giganta. W nowym Edge'u zastosowano bowiem silnik Blink, wykorzystywany w przeglądarce Chrome.

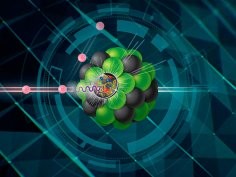

Wskazano lokalizację nowego amerykańskiego Zderzacza Elektron-Jon (EIC)

16 stycznia 2020, 12:58Na początku stycznia Departament Energii USA poinformował o wybraniu lokalizacji dla nowego potężnego urządzenia badawczego fizyki wysokich energii. Zderzacz Elektron-Jon (EIC) ma powstać w Brookhaven National Laboratory (NY) kosztem ok. 2 mld. dolarów. Dwa przeciwbieżne akceleratory zderzać będą elektrony z protonami lub z jonami atomowymi, z możliwością polaryzacji obu wiązek. Program badawczy planowanych eksperymentów współtworzą naukowcy z NCBJ.

Sąd Najwyższy USA zajmie się kwestią patentów na oprogramowanie

15 stycznia 2020, 12:35Amerykańscy giganci IT zwierają szyki przed marcowym posiedzeniem Sądu Najwyższego USA, który rozstrzygnie spór dotyczący kwestii patentowania oprogramowania i zasady fair use. Wyrok może mieć olbrzymie znaczenie dla światowego przemysłu nowoczesnych technologii.

Google przez trzy lata walczył z grupą usiłującą infekować aplikacje w Play Store

10 stycznia 2020, 12:24Google podsumowało jedną z najbardziej długotrwałych wojen, jaką stoczyło ze szkodliwym oprogramowaniem. W ciągu ostatnich trzech lat firma usunęła ponad 1700 aplikacji zarażonych różnymi odmianami szkodliwego kodu o nazwie Bread (Joker).

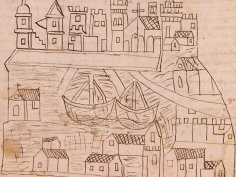

Pracując nad monografią, odkryła najstarszą znaną panoramę Wenecji

7 stycznia 2020, 12:36Prowadząc badania do monografii pt. Describing the City, Describing the State. Representations of Venice and the Venetian Terraferma in the Renaissance, dr Sandra Toffolo z University of St Andrews natrafiła na najstarszą znaną panoramę Wenecji. Widok miasta pochodzi z XIV w.

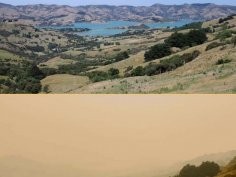

Nowa Zelandia zasnuta dymem z australijskich pożarów

2 stycznia 2020, 12:42Pokonując 2000 km, dym z olbrzymich pożarów buszu w Australii dotarł do Nowej Zelandii. Doprowadziło to do znaczącego spadku widoczności. W powietrzu czuć też woń spalenizny.

Mammografia – kolejne pole, na którym sztuczna inteligencja przewyższyła lekarzy

2 stycznia 2020, 11:11Marcin Sieniek, Scott Mayer McKinney, Shravya Shetty i inni badacze z Google Health opublikowali na łamach Nature artykuł, w którym dowodzą, że opracowany przez nich algorytm sztucznej inteligencji lepiej wykrywa raka piersi niż lekarze.

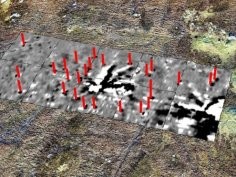

Anomalia magnetyczna z kamiennego kręgu dowodem na uderzenie pioruna ponad 3 tys. lat temu

30 grudnia 2019, 14:21Geofizycy odkryli dowody na uderzenie pioruna bądź piorunów w sam środek ukrytego obecnie pod warstwą torfu kamiennego kręgu na wyspie Lewis na Hebrydach Zewnętrznych. Naukowcy sądzą, że to może rzucić nieco więcej światła na powody, dla których tworzono takie struktury.